Derzeit läuft eine Angriffswelle mit einer - so die Vermutungen - modifizierten Version von Petya. Angeblich wird die Sicherheitslücke "Eternal Blue" (von der NSA entdeckt und ausgenutzt und von Shadow Brokers veröffentlicht) für die Ausbreitung genutzt.

BSI-Präsident Arne Schönbohm dazu: "Nach ersten Erkenntnissen des BSI handelt es sich um eine Angriffswelle mit der Schadsoftware Petya, die unter anderem die gleiche Schwachstelle ausnutzt, die sich auch die Ransomware WannaCry zu Nutzen gemacht hatte. Das Patchen dieser Schwachstelle mit dem seit Monaten verfügbaren Microsoft-Patch hätte in vielen Fällen eine Infektion verhindert. In internen Netzen benutzt Petya zusätzlich ein gängiges Administrationswerkzeug zur Weiterverbreitung und kann damit auch Systeme befallen, die auf aktuellem Patchstand sind. Angesichts der akuten Bedrohungslage rufen wir die Wirtschaft erneut dazu auf, die Risiken der Digitalisierung ernst zu nehmen und notwendige Investitionen in die IT-Sicherheit nicht aufzuschieben."

Es wäre schön, wenn wir das "gängiges Administrationswerkzeug" kennen würden.

Die Liste der betroffenen Unternehmen bei Heise Online läßt ein größeres Ausmaß als bei WannaCry befürchten.

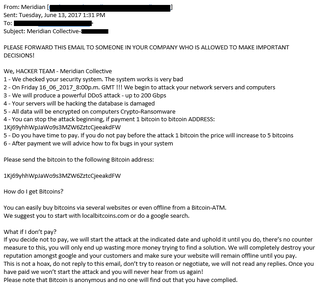

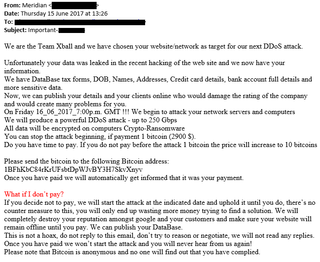

Die ersten Betroffenen habe auch schon die geforderten 300 US-$ (derzeit ca. 0,12 BitCoin) bezahlt. Die BitCoin Adresse ist in dem Screenshot von George Argyrakis gut zu erkennen. Hier sieht man den bisher eingegangen Betrag.

[Update] Die angebene Kontakt-E-Mail wowsmith123456@posteo.net ist vom deutschen Provider Posteo gesperrt. Eine Kontaktaufnahme per E-Mail mit den Erpressern ist somit nicht möglich. Damit können die Lösegeldzahlungen nicht zugeordnet werden und dementsprechend kann es keinen Schlüssel geben. Zahlen ist also definitiv sinnlos.

[Update2] Das angesprochene gängige Administrationstool ist psexec. Außerdem soll WMI verwendet werden. Kaspersky berichtet in einem Blog, dass ein Exploit EternalRomance benutzt wird. Der betrifft nicht gepatchte Windows XP bis Windows 2008 Systeme. Der Angriff erfolgt über TCP Port 445. Außerdem soll der Update Prozess einer Ukrainischen Software benutzt werden. Ein gezielter Angriff gegen die Ukraine? Dafür spricht, dass rund 60% der infizierten System in der Ukraine sind. In dem Kasperkys Blog findet der Adminstrator auch IoCs und Yara-Regeln zur Erkennung.

[Update3] Mittlerwiele gibt es Hinweise auf einen Killswitch. Auf Twitter wird diskutiert, wie die Datei heissen muss: "c:\windows\perfc", "c:\windows\perfc.dat" oder "c:\windows\perfc.dll". Am einfachsten legt amn alle drei Dateien an. Und sicherheitshalber sollte die Dateien schreibgecshützt sein udn nicht ausgeführtw erden dürfen.

RSS

RSS