Am 17. September gab es bei Aldi-Süd ein WiFi-Steckeset zu kaufen. Jetzt gibt es das Steckerset am 14. November nochmals zu kaufen. Dieses Steckset hat eine nicht dokumentierte Hintertür und auch noch so einige "interessante Funktionen".

Ich habe mit das Steckerset gekauft und in mein Testnetz eingebunden. Als erstes habe ich mit nmap einen Portscan gegen die Steckdose gemacht. Dabei wurde der Port 80(http) als geöffnet gemeldet. Interessant. Also die Seite mit dem Browser aufgerufen: Es wurde eine Authentisierung mit Benutzername und Passwort verlangt. Der erste Versuch root/123456 hat nicht funktioniert. Aber der zweite Versuch mit admin/admin war erfolgreich. Und dann kam die Überraschung:

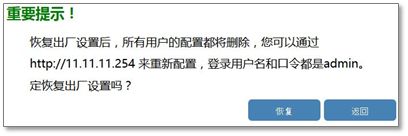

Eine chinesische Web-Seite. Damit war nun wirklich nicht zu rechnen. Einiges über die Funktionalität läßt sich aus dem Kontext erschliessen. Aber nicht alles:

Zum Glück gibt es Google Chrome. Mit dem Browser läßt sich die Web-Seite on-the-fly übersetzen.

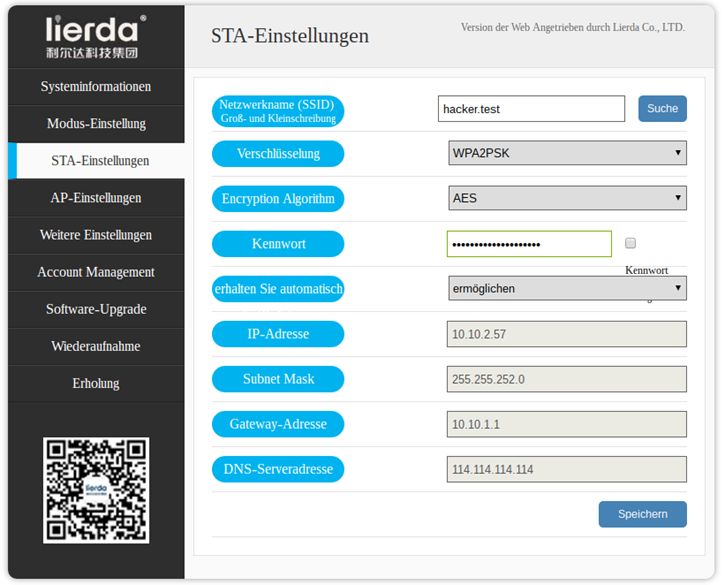

Ob der Software-Upgrade im Menue funktioniert, habe ich noch nicht wirklich getestet. Wenn die SSID und das WLAN-Passwort meines Heimnetzes in dem WLAN-Schalter hinterlegt wären, hätte ich doch erhebliche Sicherheitsbedenken. Die IP-Konfiguration läßt sich wie üblich per DHCP vornehmen. Aber der voreingestellte DNS-Server in China 114.114.114.114 läßt sich offensichtlich nicht verändern. Der ist wohl fest einprogrammiert.

Vor dem Hintergrund der Diskussionen über die Sicherheit von IoT und den DDoS-Angriffen aus IoT-Netzen ist diese unerwartete Zugabe schon ein starkes Stück. Dabei fordern viele Stellen mittlerweile IoT-Geräte nicht mit undokumentierten Diensten oder undokumentierten Benutzerkonten auszuliefern. Beides ist hier gegeben.

Im Gegensatz zu einer Überwachungskamera von Aldi-Süd (gekauft im Dezember 2015) kann das Passwort des Nutzers admin dauerhaft geändert werden. Bei der Überwachungskamera gab es einen undokumentierten Telnet-Zugang und das root-Passwort (es ist 123456) konnte immer nur bis zum nächsten Booten geändert werden.

Fazit: Wer gerne mit Sicherheitslücken spielt, wird bei Aldi gut bedient.

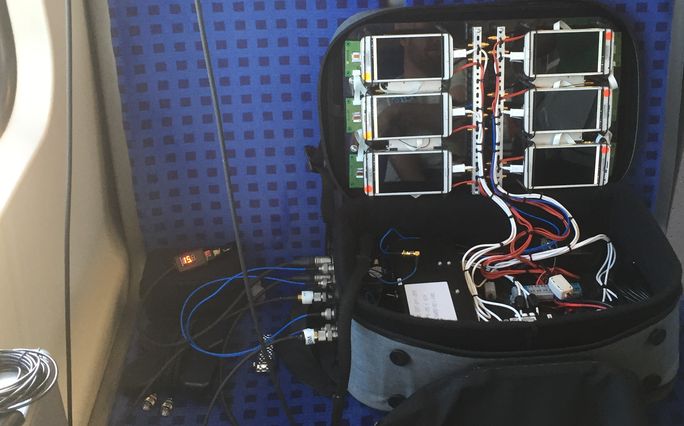

Heute Morgen in der S-Bahn in München: zwei Kabel kommen aus der Decke

der S-Bahn. Wird da gerade die Firmware der S-Bahn gepatcht? Hat sich da

jemand in den Zug gehackt, um die Steuerung zu übernehmen? Oder werden

hier schon die gestern beschlossenen

Heute Morgen in der S-Bahn in München: zwei Kabel kommen aus der Decke

der S-Bahn. Wird da gerade die Firmware der S-Bahn gepatcht? Hat sich da

jemand in den Zug gehackt, um die Steuerung zu übernehmen? Oder werden

hier schon die gestern beschlossenen

RSS

RSS