Die Koalitionsverhandlungen zwischen CDU/CSU und der SPD sind abgeschlossen. Der Koalitionsvertrag ist auch verfügbar. Das Word "Datenschutz" (auch als Bestandteil eines Worts wie z.B. „Datenschutzbeauftragter“) kommt 25-mal im Koalitionsvertrag vor.

Ab Zeile 2094 heißt es „Datenschutz entbürokratisieren“. Zuerst soll für die Inanspruchnahme staatlicher Serviceleistungen die Einwilligung durch eine Widerspruchslösung ersetzt werden. Auf europäischer Ebene will sich dafür einsetzen, dass „nichtkommerzielle Tätigkeiten (zum Beispiel in Vereinen), kleine und mittelständische Unternehmen und risikoarme Datenverarbeitungen (zum Beispiel Kundenlisten von Handwerkern) vom Anwendungsbereich der Datenschutzgrundverordnung ausgenommen werden“. Die Herausnahme der KMU aus dem Geltungsbereich der DSGVO würde 99,3% der Unternehmen (Prozentsatz laut Statistischem Bundesamt für 2022) aus dem Geltungsbereich der DSGVO herausnehmen. Damit wäre der Datenschutz defacto abgeschafft.

Die Zuständigkeit für die Datenschutzaufsicht im nicht-öffentlichen Bereich soll auf die „Bundesbeauftragte für Datennutzung, Datenschutz und Informationsfreiheit“ (BfDDI ?; so der neue Name für die Bundesbeauftragten) übertragen werden. Der erforderliche Stellenzuwachs (sicherlich im oberen dreistelligen Bereich) wird nicht thematisiert. Dies wird ab Zeil 2248 nochmals unter „Reform des Datenschutzes“ wiederholt.

Ganz versteckt findet sich ab Zeile 1904 das „Sofortprogramm für den Bürokratierückbau“. Wir werden „bis Ende des Jahres 2025, insbesondere mit Blick auf kleine und mittlere Unternehmen, Verpflichtungen zur Bestellung von Betriebsbeauftragten abschaffen und den Schulungs-, Weiterbildungs- und Dokumentationsaufwand signifikant reduzieren.“ Die große Frage: auch die/der Datenschutzbeauftragte gehört zu den Beauftragten. Soll die/der Datenschutzbeauftragte mit abgebaut werden? Die allgemeinen Aussagen zum Datenschutz lagen den Verdacht nahe, obwohl Klarheit wohl erst der nötige Gesetzentwurf bringt.

Die Bundesregierung kann nur die Pflicht zur Bestellung einer/eines Datenschutzbeauftragten nach § 38 BDSG für öffentliche Stellen ändern. Die Bestellpflicht nach Art. 37 DSGVO bleibt natürlich bestehen, da europäisches Recht.

Auch datenschutzrechtliche Pflichten wie das „Recht aus Auskunft“ (Art. 15 DSGVO), das „Recht aus Löschung“ (Art. 17) , die Vorschriften zur Datenverarbeitung im Auftrag“ (Art. 28) die Meldepflicht (Art. 33 f.) usw. blieben bestehen, da europäisches Recht. Alle Aufgaben, die die/der Datenschutzbeauftragte bisher wahrgenommen hat, fallen bei der Abschaffung der Bestellpflicht in die Verantwortung der Geschäftsleitung. In den Unternehmen entsteht dann ein erheblicher Schulungsaufwand, da die Fachkunde, die/der Datenschutzbeauftrage hatte, nun bei der Geschäftsleitung aufgebaut werden muss. Vielleicht sollten die Geschäftsleitungen dann doch überlegen freiwillig das Amt der/des Datenschutzbeauftragten beizubehalten. Warten wir ab, was geschieht.

„Datenschutz ist unnötige Bürokratie“ heißt auch, die Gewährleistung von Grundrechten ist unnötige Bürokratie. Zumindest vermittelt dies der Koalitionsvertrag der CDU, CSU und SPD für die 21. Legislatur.

Die Vorratsdatenspeicherung mit einer Speicherpflicht für „IP-Adressen und Portnummern“ für die Dauer von drei Monaten folgt der gleichen Linie (Zeile 2630 ff).

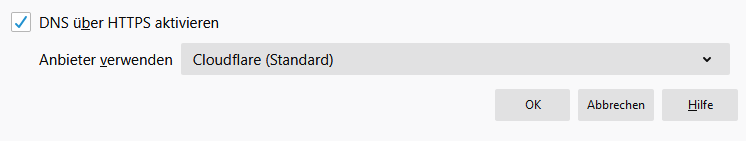

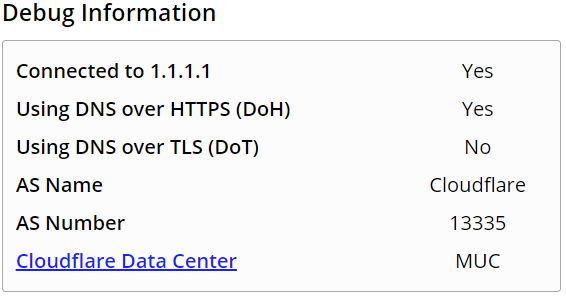

DoH/DoT der Absicherung des DNS dienen. Wenn es nur um die Sicherheit

des DNS geht, gibt es bereits eine etablierte Möglichkeit.

DoH/DoT der Absicherung des DNS dienen. Wenn es nur um die Sicherheit

des DNS geht, gibt es bereits eine etablierte Möglichkeit.  In Unternehmen und Organisationen führt DoH auch zu erheblichen

Problemen. Mit DoH wird nicht mehr der interne DNS-Server, sondern ein

externer DNS-Server genutzt. Damit entfallen wichtige und erforderliche

Möglichkeiten. Ein Split-DNS (der DNS-Server beantwortet externe und

interne DFNS-Anfragen unterschiedlich) ist nicht mehr möglich. Interne

Strukturen (Intranet-Server, Produktionsserver etc.), die nach außen

nicht offengelegt werden sollen, sind nicht mehr zugreifbar, da nur der

interne DNS-Server diese kennt.

In Unternehmen und Organisationen führt DoH auch zu erheblichen

Problemen. Mit DoH wird nicht mehr der interne DNS-Server, sondern ein

externer DNS-Server genutzt. Damit entfallen wichtige und erforderliche

Möglichkeiten. Ein Split-DNS (der DNS-Server beantwortet externe und

interne DFNS-Anfragen unterschiedlich) ist nicht mehr möglich. Interne

Strukturen (Intranet-Server, Produktionsserver etc.), die nach außen

nicht offengelegt werden sollen, sind nicht mehr zugreifbar, da nur der

interne DNS-Server diese kennt.

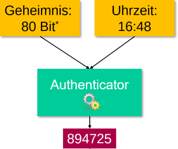

Je nach Schutzbedarf der Daten im Unternehmen oder in der Behörde sollte

auf eine 2-Faktor-Authentisierung (2FA) gesetzt werden. Für

Administratoren ist 2FA bei der Anmeldung von außen Pflicht. Eine

relativ einfach auszurollende Lösung ist der

Je nach Schutzbedarf der Daten im Unternehmen oder in der Behörde sollte

auf eine 2-Faktor-Authentisierung (2FA) gesetzt werden. Für

Administratoren ist 2FA bei der Anmeldung von außen Pflicht. Eine

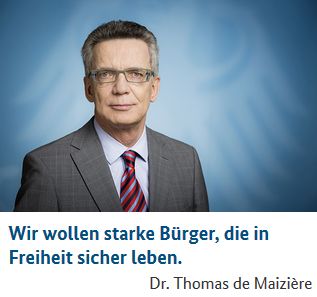

relativ einfach auszurollende Lösung ist der  Bundesinnenminister Thomas de Maizière äußert sich durchaus

widersprüchlich, wenn es um den Konflikt von Grundrechten und Sicherheit

(gerade auch vor dem Hintergrund Terrorismus) geht. Die Europäische

Menschrechtskonvention sagt in Art. 5 Abs. 1 Satz 1 "Jede Person hat das

Recht auf Freiheit und Sicherheit." Freiheit und Sicherheit sind

Grundrecht die gelichberechtigt nebeneinander stehen. Zitate unseres

Inneministers wie "

Bundesinnenminister Thomas de Maizière äußert sich durchaus

widersprüchlich, wenn es um den Konflikt von Grundrechten und Sicherheit

(gerade auch vor dem Hintergrund Terrorismus) geht. Die Europäische

Menschrechtskonvention sagt in Art. 5 Abs. 1 Satz 1 "Jede Person hat das

Recht auf Freiheit und Sicherheit." Freiheit und Sicherheit sind

Grundrecht die gelichberechtigt nebeneinander stehen. Zitate unseres

Inneministers wie " RSS

RSS