In sicherhheitskritischen Unternehmen ist es nicht unüblich, dass der Webverkehr an der Firewall auf Schadsoftware untersucht wird. Damit dies auch bei SSL-Verbindungen funktioniert, muss diese SSL-Verbindung mit einem Man-in-the Middle (MITM)-Angriff aufgebrochen werden. Hierzu gibt es spezielle Hardware z.B. von der Firma Bluecoat (Anmerkung: Die Fa. Bluecoat hat mit der Adware nichts zu tun. Sie ist ein führender Anbieter von Sicherheits-Appliances).

Wie funktioniert das? Die Box nimmte die SSL-Verbindung an und gibt sich gegenüber dem Server als Client aus. Damit können die Daten aus dem SSL-Strom entpackt und analysiert werden. Damit beim Benutzer auch der erwartete SSL-Datenstrom ankommt, müssen die Daten neu verschlüsselt werden. Ansonsten würde der Nutzer die Verbindung für unsicher halten. Da die Box den privaten Schlüssel des Servers nicht kennt, muss sie einen eigenen Schlüssel nehmen. Dieser ist aber von keiner gänigen CA bestätigt. Würde eine seriöse CA auch nicht tun, da diese für alle Domains gültig sein muss. Deshalb stellt die Box quasi als CA für jede auftretende Domain on the fly ein neues Zertifikat aus.

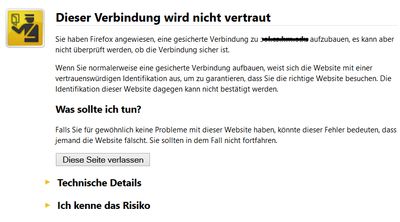

Anderfalls käme es zu einem Zertifikatsfehler, wie ihn jeder schon mal

gesehen hat. Deshalb muss auf den Clienten-Rechnern das Zertifikat

dieser Pseudo-CA in den Speicher für die vertrauenswürdigen

Zertifizierungsstellen gebracht werden. In einem Unternehmen mit

gemanagten Rechnern ist das kein Problem.

Anderfalls käme es zu einem Zertifikatsfehler, wie ihn jeder schon mal

gesehen hat. Deshalb muss auf den Clienten-Rechnern das Zertifikat

dieser Pseudo-CA in den Speicher für die vertrauenswürdigen

Zertifizierungsstellen gebracht werden. In einem Unternehmen mit

gemanagten Rechnern ist das kein Problem.

In einem Unternhemen, wo es entsprechende Sicherheitsanforderungen gibt, ist dies auch kein Problem, wenn dies entsprechend transparent (z.B. durch eine Betriebsvereinbarung gereglt) gemacht wird.

Was hat dies mit alles mit der Adware Superfish zu tun? Offensichtlich funktioniert sie genauso. Nur das das alles in Software auf dem lokalen Rechner geschieht. Damit die Bilder in SSL-Verbindungen analysiert werden können, um die passende Werbung einzublenden, muss der SSL-Datenstrom mit einem MITM-Angriff aufgebrochen werden. Und das Bedürfnis kontextbezogene Werbung einzublenden steht sicher nicht auf einer Stufe mit den IT-Sicherheitsinteressen eines Unternehmens, das im SSL-Datenstrom nach Malware sucht.

Und dann sieht man auch die "Notwendigkeit", in der Software den privaten Schlüssel zu hinterlegen und die Superfish-CA in den Zertifikatspeicher einzutragen.

Moziilla, Microsoft und andere müssen diese Superfish-CA ganz schnell auf ihre jeweiligen Blacklists setzen. Wie das geht wurde ja schon mehrfach geübt.

Das Sicherhietsrisko dieser Software durch das Zertifikat ist groß, da der private Schlüssel und das Passwort bereits im Internet stehen.

RSS

RSS